Cloud : Manfaat Cloud Computing

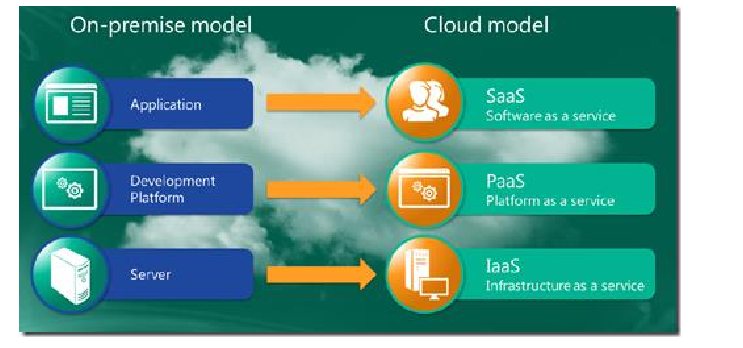

Dengan Cloud Computing kita tidak perlu lagi dikuatirkan dengan adanya kompleksitas Teknologi saat ini. Perusahaan dan organisasi yang dalam usahanya menggunakan Teknologi Informasi tidak perlu takut dengan hal-hal yang dapat mengancam keamanan sistem informasi mereka dan bahkan dalam hal peng-updatetan suatu Teknologi atau aplikasi yang dipakai , karena semuanya itu bisa diserahkan kepada penyedia layanan di Cloud Computing. Cloud Computing jangan dijadikan sebagai ―Core Business‖ bagi sebuah perusahaan tapi sebaliknya jadikan-lah Cloud Computing ini sebagai ―Support Business‖, prinsip ini yang benar karena Cloud Computing sebagai penunjang suatu perusahaan dalam mengelola sistem informasi yang ada di perusahaan tersebut dengan maksud dan tujuan untuk kelangsungan bisnis dari perusahaan tersebut, karena Cloud Computing memberikan solusi bagi perusahaan untuk meringankan operasional perusahaan tersebut dalam hal pengolahan data. Ada beb...